証明書が続くが、証明書をいれていてやはり便利なのは、ブラウザを使ってても警告がでないですぐアクセスができるし、コマンドでも証明書を無効にするオプションは不要なので、ストレスが圧倒的に減る。クライアント証明書を入れればいいという話もあるが、その場合、アクセスするクライアントの全部に入れなければならない。ブラウザの証明書レベルならばいいが、内部の証明書で証明書をインストールする場合、たまにハマることもある。以前、Javaでやったとき、デフォルトの証明書のパスワードを入れる必要があった。もちろん、その筋の人は知っている文字列だが、自分は知らず。たまたま知っている人がいたから良かったが、その文字列、全く想像がつかなかった。

閑話休題

QNAP編で力尽きた。(ネタがない)のであっさり。ほぼQNAPと同内容なので、もし分かりにくかったらQNAPのほうも参照してみてほしい。

Synologyの証明書を調べても、ちゃんとまとまっているページが無かったので、まとめてみた。

まとめるとSynologyで証明書を使う場合

-

synology.meのFQDNで使う。(13種類のドメイン名から選択可能)

-

自分のドメインのFQDNで使う

の2通りがある。

Synology における証明書取得・運用方式の比較表

|

項目

|

Let’s Encrypt

|

自ドメイン + Let’s Encrypt

|

自ドメイン + 持ち込み証明書

|

|---|---|---|---|

|

利用ドメイン

|

xxxx.synology.me

|

自身のドメイン

|

自身のドメイン

|

|

設定場所

|

Control Panel->External Access

|

Control Panel->Security

|

Control Panel->Security

|

|

操作の簡単さ

|

非常に簡単

|

非常に簡単

|

非常に簡単

|

|

名前解決(DNS)

|

Synologyが自動管理

|

自身で管理

|

自身で管理

|

|

IPアドレスと80/443 の外部露出

|

不要(DDNS + Synology連携)

|

必要(HTTP-01)

|

不要(証明書取得済み)

|

|

外部公開リスク

|

低

|

中

|

低

|

|

証明書費用

|

無料

|

無料

|

基本有償

|

|

Let’s Encrypt 利用

|

○

|

○

|

×

|

|

証明書更新

|

自動

|

自動

|

手動

|

|

更新失敗リスク

|

非常に低

|

環境依存

|

人為ミス依存

|

|

柔軟性(SAN / Wildcard)

|

低

|

中〜高

|

高

|

|

法人・商用向き

|

△

|

○

|

◎

|

|

想定用途

|

個人 / 簡易運用

|

個人〜小規模運用

|

法人 / 本番運用

|

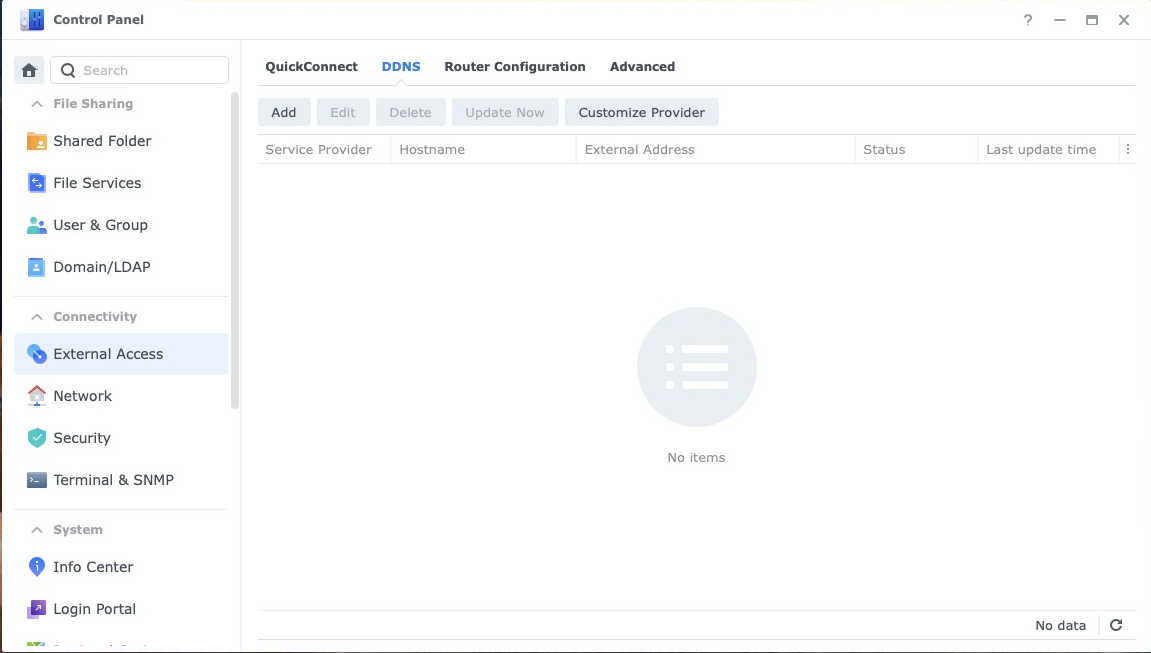

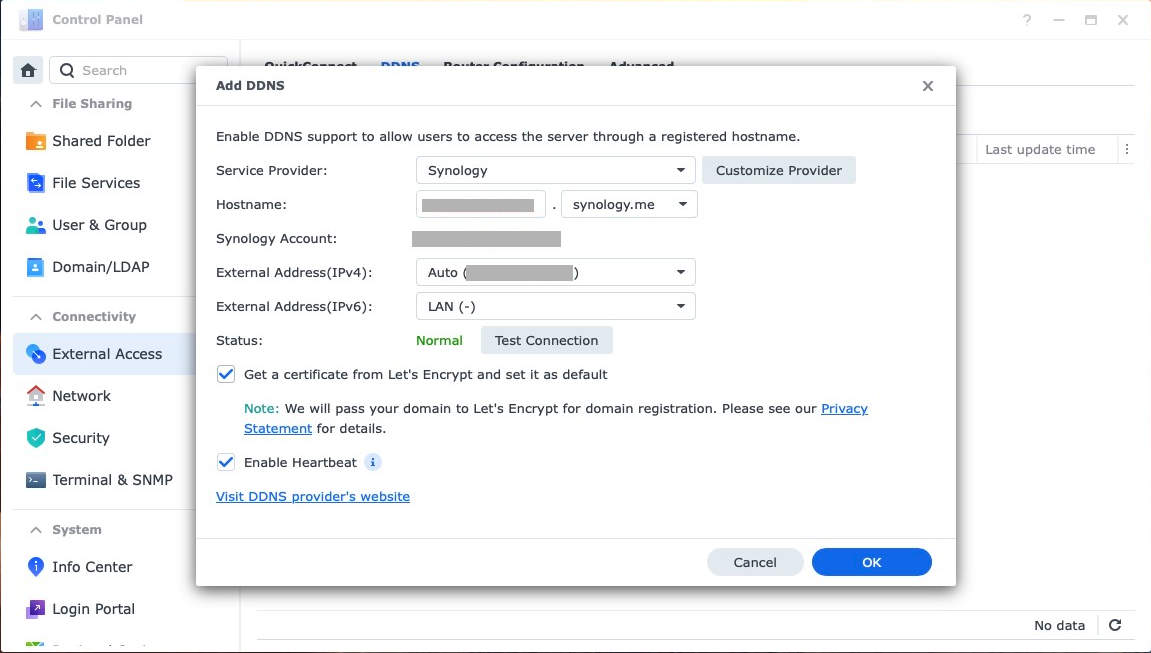

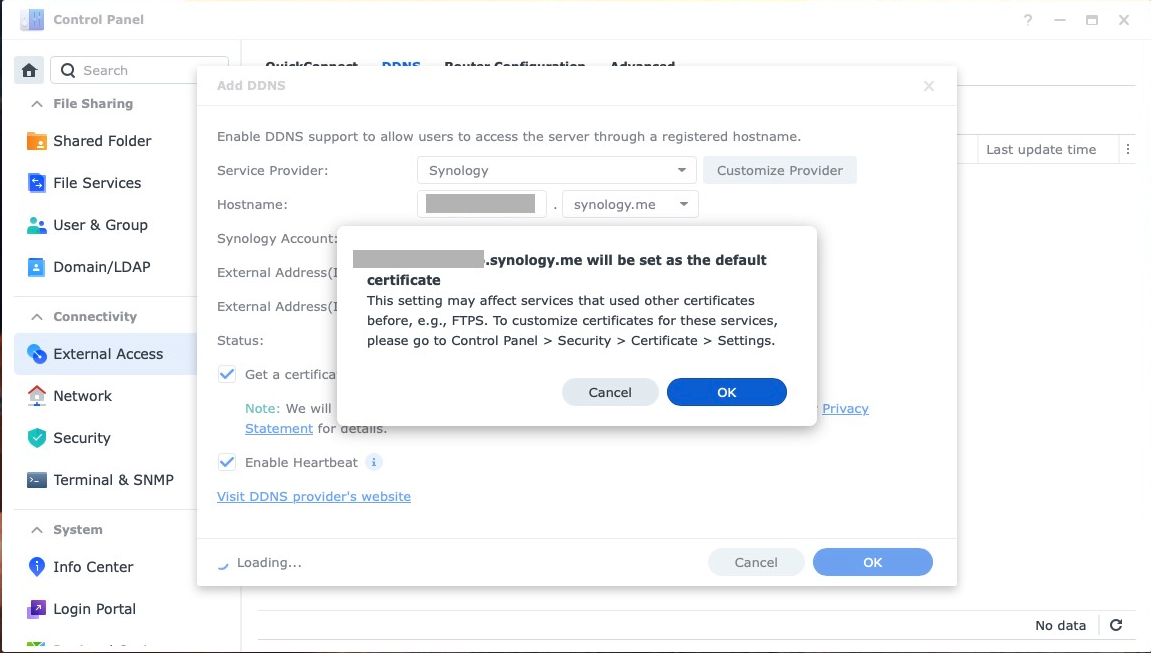

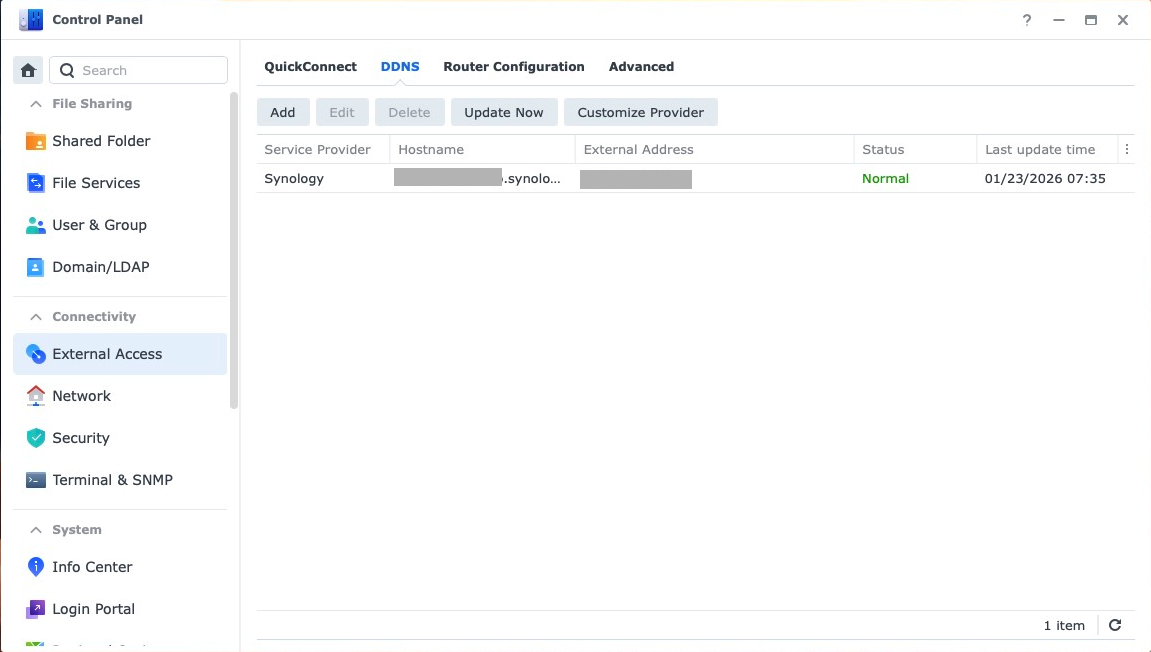

synology.meでの名前解決とLets Encryptの設定

証明書をLet’s encryptで取るならば、synology.meの証明書だろうが、自ドメイン名だろうが設定しておいたほうが楽。

QNAPだと別アプリでQNAPのドメインを設定したが、Synologyは、コントロールパネルの中で設定でき、Let’s Encryptの証明書まで一気に設定してくれる。

ここで、Synologyからもらうドメインを設定する。

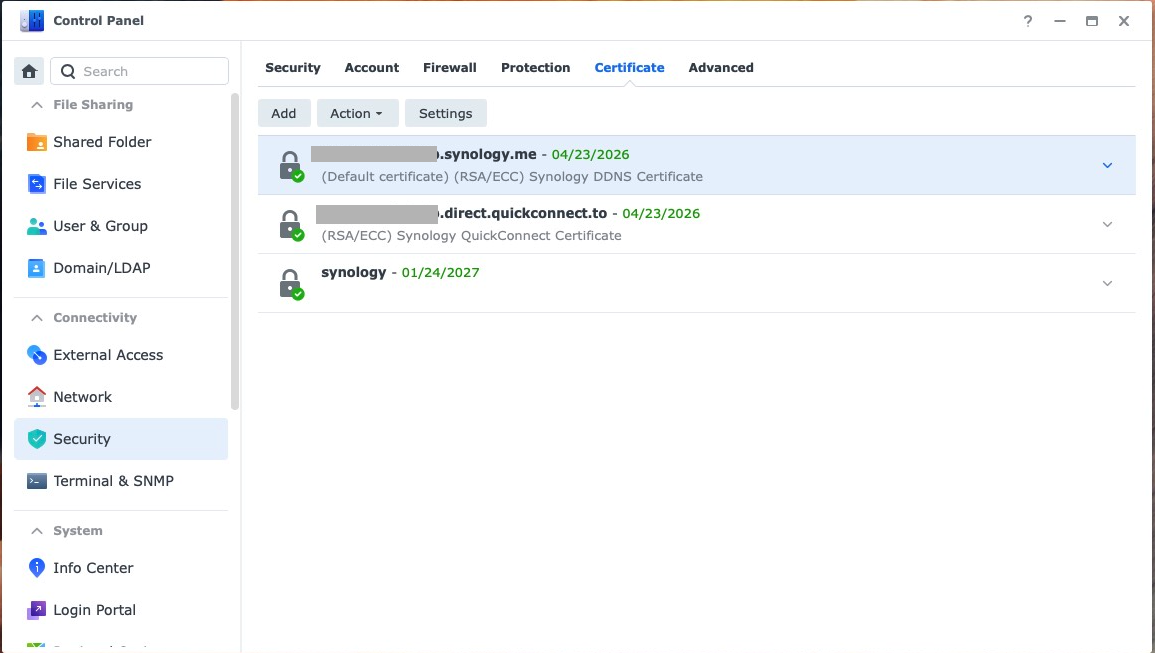

Synologyはサービスごとに証明書を設定できる。

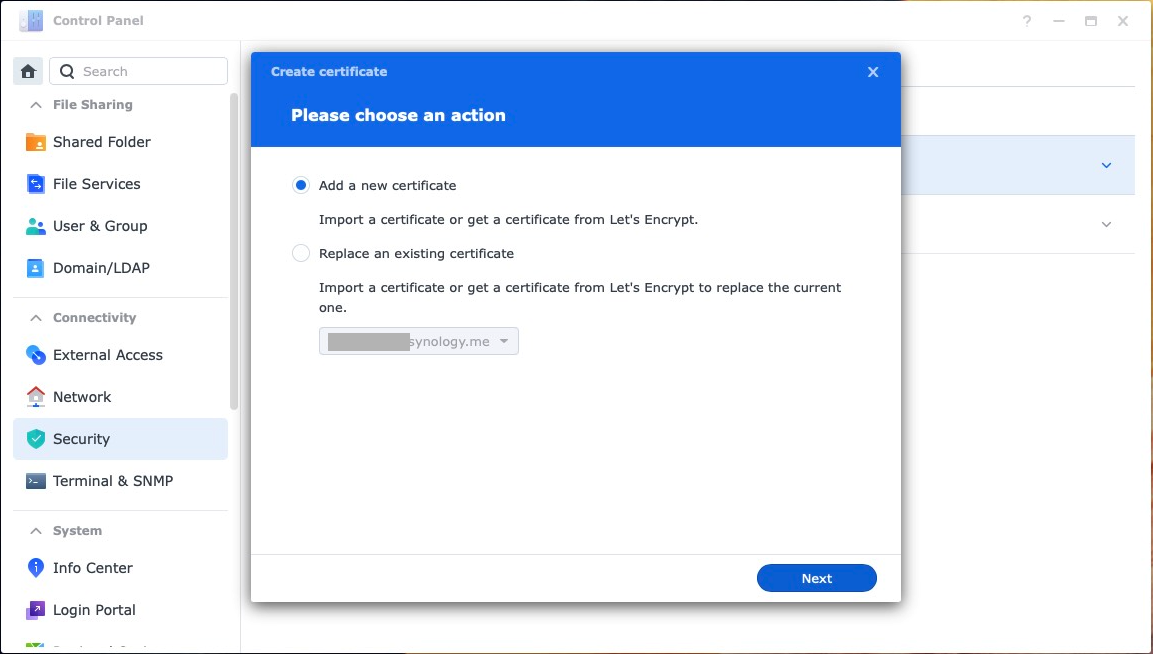

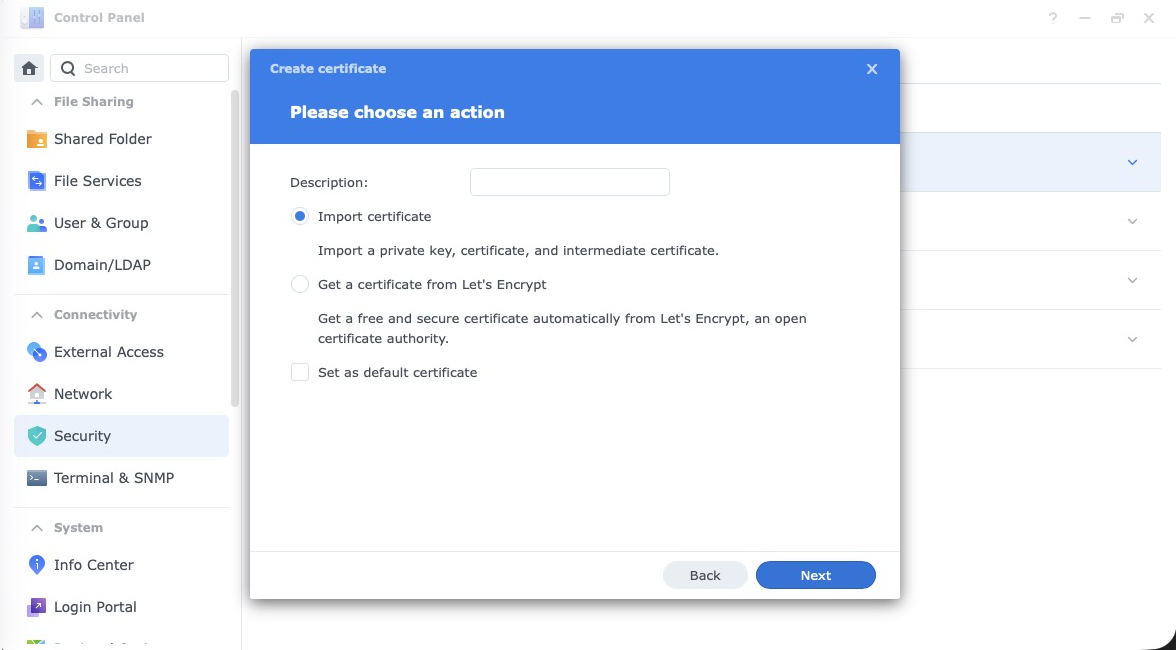

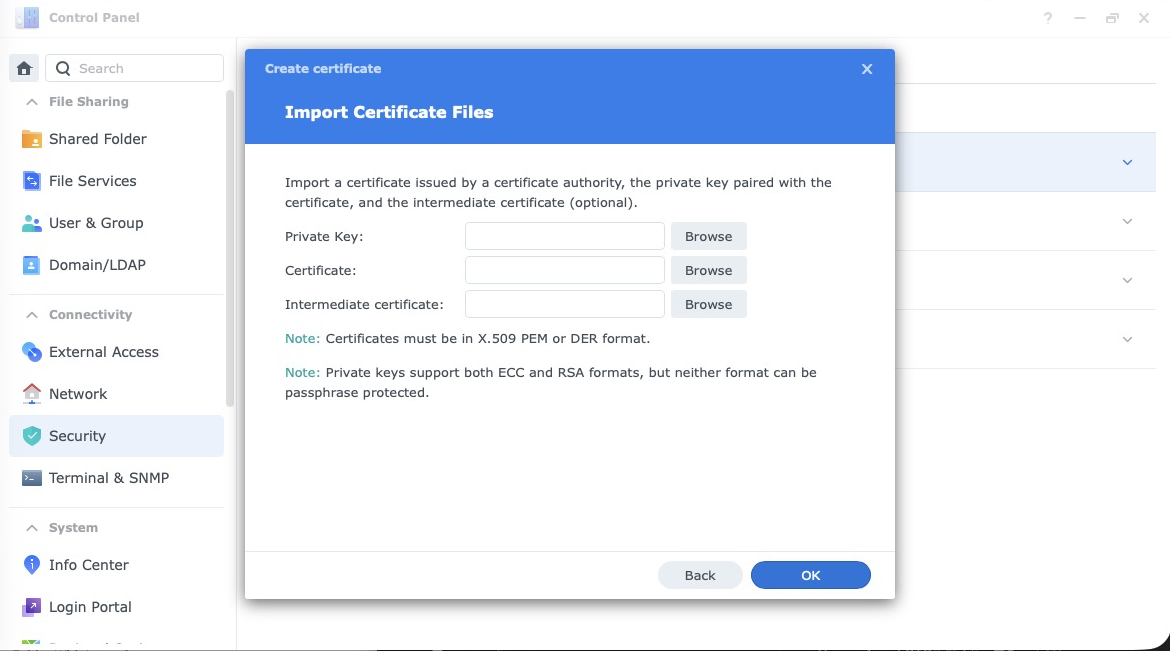

自ドメインの証明書(例えば xxx.example.com)を入れるには

ここら辺は、QNAPとほぼ同じ

Synology NAS(DSM 7)における証明書ファイルの実態

default サービスの場合

cat /usr/syno/etc/certificate/system/default/info | jq

例:

{

“certs”: [

{

“cert”: “/usr/syno/etc/certificate/system/default/cert.pem”,

“chain”: “/usr/syno/etc/certificate/system/default/fullchain.pem”,

“key”: “/usr/syno/etc/certificate/system/default/privkey.pem”

}

],

“service”: “default”,

“subscriber”: “system”

}

となる。

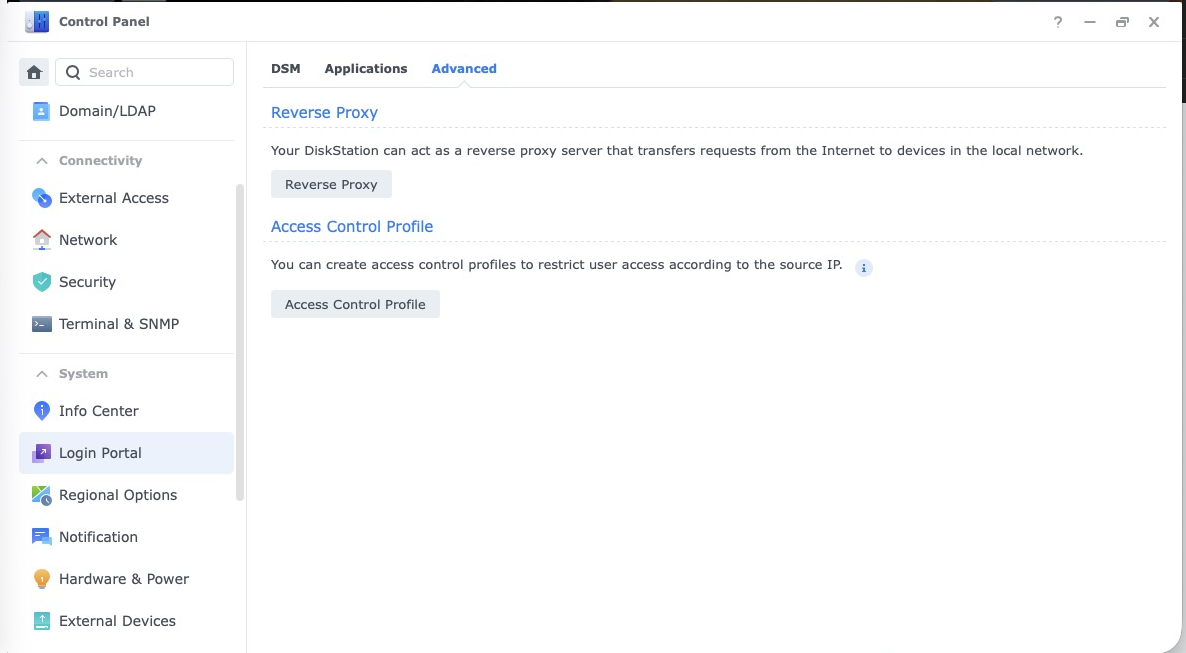

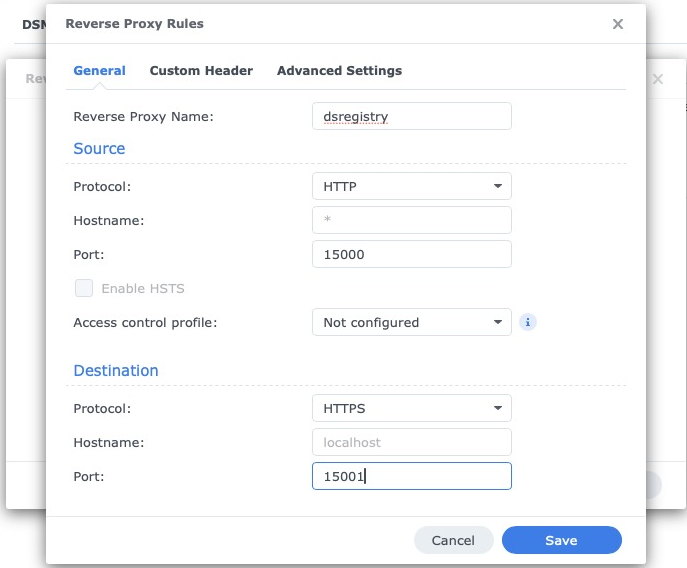

Synologyのリバースプロキシ

Synologyにもリバースプロキシーがある。

というわけでQNAPでもSynologyでも証明書を簡単に扱えるようになっている。

それにしても、NASの証明書、ロードバランサーの機能は、めちゃくちゃ便利。QNAPやSynology以外でも同じだろうか?もしこれらの機能が実装されていないNASベンダーがあるなら、PCでLinuxサーバのNASを作ったほうがいいかもしれない。

老舗のベンダーはやはり違うなぁと思った瞬間。